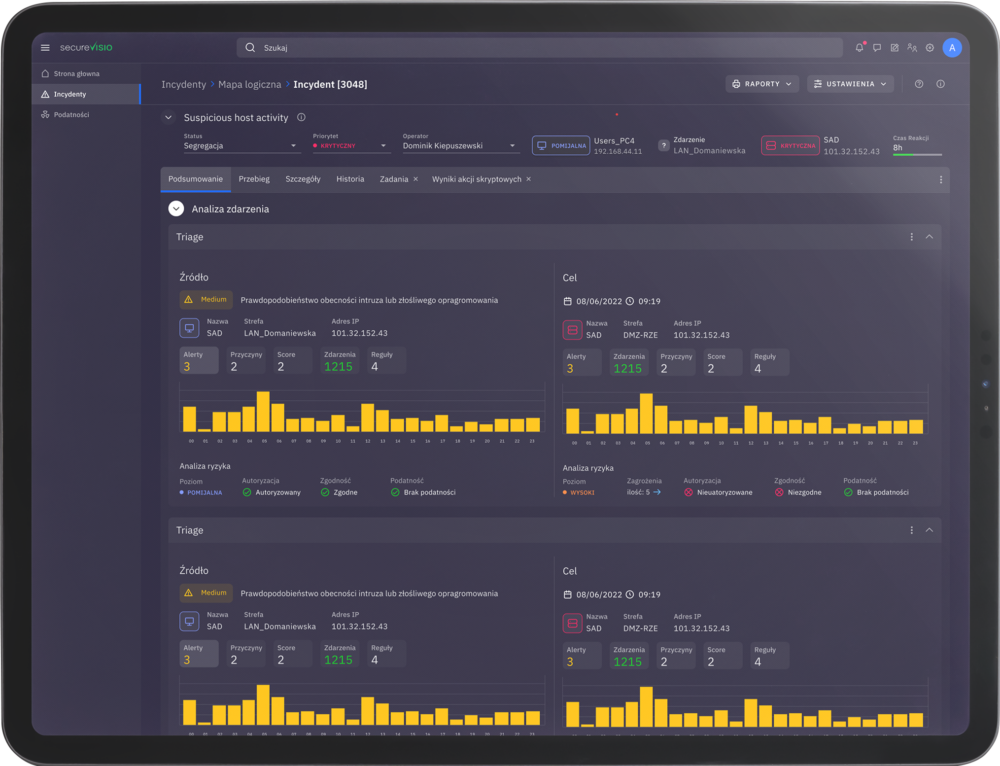

Your CyberSecurity Management Platform

A comprehensive solution for cybersecurity management

SecureVisio is designed as a fully integrated solution offering log, incident, vulnerability, and business risk management functionalities for cybersecurity. With SIEM, UEBA, SOAR, Vulnerability Management, IT GRC, and E-documentation (CMDB) modules, this unified cybersecurity management solution is ideal for IT staff, SOC managers, and business executives alike.

Unified incident, vulnerability and risk management

SecureVisio allows the organizations in one platform to unify and automate essential security management operations. This helps to optimize time and costs.

Read moreVulnerability management with business prioritization

SecureVisio ensures that people responsible for managing vulnerabilities are immediately notified about new vulnerabilities with a critical business priority.

Read morePersonal data security management and GDPR compliance

SecureVisio through the Personal Data Protection (PDP) module helps organizations maintain compliance with GDPR requirements.

Read moreWe offer several specialized modules

Thanks to its specialized toolset, SecureVisio gives organizations a comprehensive overview of their security infrastructure and automates the most important IT security management processes of IT security management, making it the perfect solution for supporting Security Operations Center (SOC) processes.

Unique Affiliate Program

Our Authorized Partnera are Advisor, not just a Solution Providers. Discover cooperation opportunities. Create a new reality in cybersecurity with us.

Our partners

Please contact us if you have any questions.

Learn more about SecureVisio and its benefits. Explore our comprehensive cybersecurity management platform. Thanks to SecureVisio, you will take care of prevention, detection and response to cyber threats.